随着制造业进入数字时代,通过使用数字技术,互联的机器、设备和生产系统持续地收集和共享数据,工厂变得更加智能化。改善了制造流程并且提高了响应不断变化的市场和新需求的能力。

这些网络物理系统构成了工业 4.0(如:“智能机器”)的基础。它们严重依赖信息和通信技术来实现新的生产方式、价值创造和实时优化。网络物理系统创造了智能工厂所需的能力,是 IT-OT (信息技术-运营技术)融合背后的驱动力。

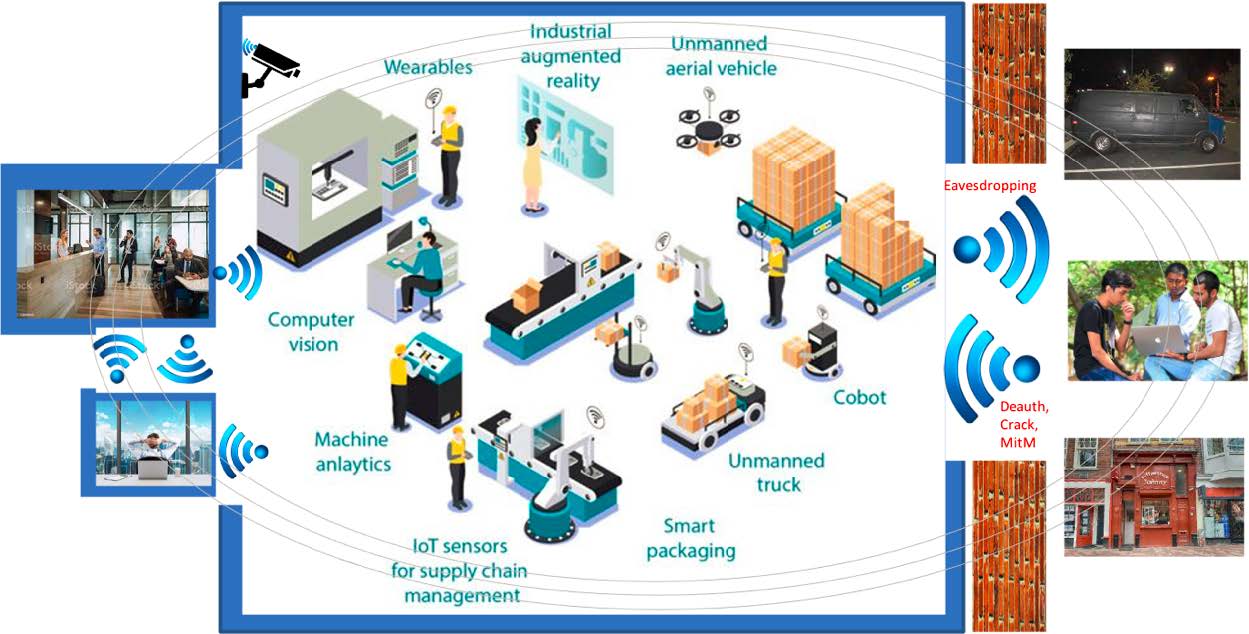

灵活、完美、大规模的机器对机器 (M2M) 通信对于工业 4.0 和智能工厂取得成功和推动 Zigbee、蓝牙、LoRa、Wi-Fi 等无线通信技术的采用至关重要。采用这些技术的负面影响是它们将工厂开放给向网络空间风险新世界。曾经只在 IT 领域使用的网络攻击技术现在已经跨到OT 领域,不仅用于窃取数据,还用于破坏生产流程。没有任何机构会有意将他们的生产直接开放给互联网,(是因为)害怕受到网络攻击,但许多机构常常让其无线空间不受保护。无线连接会使工厂面临一系列可能导致生产中断和数据被窃的独特网络风险。就像防御传统网络攻击一样,智能工厂必须部署控制措施以保护其无线空间免受网络攻击。

无线连接打破了墙壁和障碍,使其使用起来简单灵活。无线连接不需要物理的、固定的连接点或“端口”。无线设备通过无线空间接入点无形地连接,并从那里连接到网络的其余部分。这种灵活性和可达性也是无线的致命弱点,使它们更容易从公共区域受到攻击和破坏。物理安全控制(例如防护和门禁式入口)可以保护您的有线网络,但不能阻止攻击者使用您的无线网络进行未经授权的访问或中断生产。所需要的就是从工作台、您场所外的面包车上或数公里外的办公室里用一个很容易隐藏在背包中的千把块钱设备攻击无线网络。像Karma、Evil Twin 或 Wireless Deauth 这样的攻击可以非常有效地破坏生产流程,即使是短暂的生产中断也可能造成几十万元的损失。

Harmony-IoT 是通过为无线连接和访问创建无线穹顶式防护策略来保护您无线空间的带外解决方案。它保护生产流程免受无线空间攻击并且避免生产流程中断 --- 但为了提供无线空间保护,不必直接连接到您的网络。Harmony-IoT 是防止和抵御无线空间攻击、减缓正在进行的攻击并为您安全团队能快速定位无线空间中断源头以直接处理提供所需信息的唯一无线空间保护解决方案。

无线作为攻击媒介

与有线连接不同,无线连接不受工厂物理边界的限制 --- 无线信号穿透门窗和墙壁。超过1 公里的 Wi-Fi 和 10 公里的LoRa对于攻击者是可见的。无线使攻击者能在不破坏现有物理安全或web安全的情况下进行隐形侦察。美国网络安全和基础设施局 (CISA) 实际上已经建议家庭网络降低无线信号强度来降低无线攻击风险。该建议在工业环境中不切实际(降低功率会导致断开连接),有动机的攻击者仍然可以侦听覆盖范围有限的信号。

无线攻击不再属于开发自有工具的高技术攻击者。无线攻击者现在用“现成”的工具包和设备来侦听和攻击无线空间。另一方面,机构在保护其无线空间方面的选择很少。不保护你的无线空间相当于将有线 LAN 端口置于 建筑外的人行横道上,这样任何人都可以连接并"试试运气"。每个 CISO(首席信息安全官) 都知道即使有最好的内部防御措施,只要有足够的时间和精力,任何防御措施都可能被攻破。忽视无线风险是等待发生安全事故。

内部无线空间风险也需要加以管理 --- 无论它们是由机构内不良行为者所驱动,还是仅由员工错误所驱动的。在当今世界,每位员工的口袋里都装有一个会恶意地或不经意地中断工厂连接的功能强大的接入点(即,手机)。 无论中断的原因是什么,结果都是一样:工厂停工和数万元的生产损失。

流程风险 vs 数据风险

大多数 M2M 数据不包含敏感信息,这导致一些机构忽略了无线通信的风险,认为最坏的情况就是丢失一些“不重要的数据”。 事实并非如此,因为无线攻击的真正危险是流程中断,或是一次总体网络破坏的垫脚石。网络攻击者不会直接从攻击目标开始 --- 他们会寻找最薄弱的环节,然后从他们看到“有趣”目标向前行进。 工业4.0智能工厂已将无线空间作为最薄弱的环节。

由于工业流程风险是非常有形和可量化的 --- 它就是意外停机的生产成本。以你的无线空间为目标的流程攻击可以通过破坏工厂车间的设备或接入点来轻松破坏工厂的正常运营。如果没有合适的无线网络控制措施,这些攻击可能很难检测和得到缓解。以攻击者破坏关键设备与其接入点之间的连接或进到生产中另一步的简单场景为例。这类攻击很难被检测到,因为需要特定的控制来区分是实际攻击还是一次短期网络故障。找到攻击设备可能更难。这种中断的成本可能在每分钟数千或数万元之间。攻击未能识别并被处理的每分钟都会直接导致交付的产品减少。

另一种类型的无线空间攻击是创建一个“邪恶双胞胎”或其他类型的恶意接入点。在这类攻击中,目标是工厂网络本身。一旦设备连接到恶意接入点,攻击者就可以攻击该设备本身并将其作为至工厂网络的桥梁或阻止该设备在生产中的正常工作。一旦进入工厂网络 --- 攻击者可以为所欲为 --- 通过窃取敏感数据或将敏感数据加密作为勒索软件攻击的一部分,或执行流程攻击以破坏生产流程来“取乐”或勒索赎金。

无线消毒将无线攻击风险降至最低

那么可以做些什么呢? 基于风险的方法是管理无线威胁的最佳方式。这需要了解无线通信带来的无线空间风险,并根据机构的风险偏好来部署像Harmony IoT 这样的运营控制措施来管理无线风险。

管理无线空间风险的第一步是通过监控和维护你的无线网络和设备的基本健康和安全性来确保“无线网络消毒”。网络消毒是主动预防已知诸如Karma、EvilTwin 或 Wireless Deauth这样的无线威胁的基础。管理无线空间网络风险的第一步是通过监控和维护你的无线网络和设备的基本健康和安全性来确保“无线网络消毒”。网络消毒是主动预防已知诸如Karma、Evil Twin 或 Wireless Deauth这样的无线威胁的基础。网络消毒还为诸如未打补丁或系统配置错误等安全脆弱点的未知威胁提供了一个缓冲。Harmony IoT 持续监控您的无线卫生状态:

- o 监控 SSID 加密级别

- o 监控 WLAN(无线局域网)连接设备的分离

- o 监控公司无线空间中可访问的公司 SSID、AP 和热点的完整性

- o 监控连接设备和相关联AP 之间访问路径的完整性

- o 监控 WLAN 设备分离

- o 监控异常 WLAN 使用模式

- o 监控公司无线空间与外部一般无线空间之间的任何关系

自动化无线攻击响应

消毒是最小化无线网络风险的第一步,但无论你的无线网络状况如何,仍然需要对你无线空间中的无线攻击进行快速检测并做出快速响应。Harmony IoT 支持自动化响应并执行无线策略以保护你的无线空间。 举例来说,Harmony IoT 可以执行一项策略来“修复墙壁"并让您的无线空间风险状况与您的有线网络风险状况保持一致:

- o 断开公司无线空间中与未知 AP 相关联的无线设备

- o 断开公司无线空间中与公司无线空间外AP 相关联的无线设备

- o 断开公司无线空间外与公司无线空间内任何AP相关联的无线设备

- o 断开连接到一个热点的任何设备

除了执行策略外,Harmony IoT 还会持续扫描您的无线空间,寻找主动攻击的迹象,并自动断开设备连接或向您的安全团队提供位置通知,以便他们可以实际找到并清除攻击源。该措施决定是基于攻击严重程度和您安全策略中所描述的风险偏好。

举例来说,攻击者可能会尝试创建“邪恶双胞胎”并尝试让设备连接到他们的接入点而不是企业接入点。这种攻击会被 Harmony IoT 识别出来,它会通过无线禁止与恶意热点任何连接的方式来回应正在进行的攻击。Harmony IoT 还会通知您攻击位置,以便您安全团队可以将其从物理上移除。

总结:守护工厂无线空间

随着工厂变得“更智能”并且更加依赖其无线空间的 CIA(机密性、完整性和可用性)--- 需要有控制措施来抵御这种不断增长的攻击。

Harmony IoT 是唯一可以监控、预测和保护您的工厂无线空间免受攻击的带外解决方案。可以通过云服务,也可以作为内部部署来提供Harmony IoT 保护措施 。

因为Harmony IoT是带外的,很容易作为一个PoC(概念验证)来设置,并且不会为您现有的网络防护带来新的风险。立即联系我们来安排演示或进行概念验证。